|

Local Info |

|

Утіліта Local Info тестує Вашу систему та

виводить інформацію про процессор, пам'ять,

Winsock, мережеві інтерфейси, IP (TCP,UDP,ICMP) статистику, модеми,

таблицю маршрутизації, тощо.

Інформації подається у деревовидній

структурі, яка згрупована по категоріям. Є можливість всю чи частину інформації

експортувати в текстовий чи HTML файл. Приклад HTML звiту тут.

|

|

Connection monitor |

|

Утіліта Connection monitor дозволяє Вам побачити

всі активні з'єднання Вашої машини в реальному часі. Для кожного з'єднання

IP-Tools виводить протокол, Вашу ІР адресу, Ваш порт, віддалену ІР адресу,

віддалений порт та статус з'єднання.

Пiд Windows XP для кожного порта IP-Tools показуе iм'я та iдентифiкатор процесу який використовуе порт.

При виборі цієї сторінки, програма

автоматично оновлює інформацію. Також ви маєте змогу оновити інформацію при виборі

пункту Refresh з popup меню, яке з'являється при натисканні правої кнопки мишки або

при ввімкнутій опції AutoRefresh встановивши інтервал оновлення на сторiнцi

Connection Monitor в Options діалозі.

Ви маєте змогу сконфігурувати IP-Tools на вивід назви портів замість їх номерів,

визначати назви хостів по IP адресам, та зберігати всі події в

log-файлі. Також присутня можливість визначати критерії відображення з'єднань,

в залежності від їх типу та статусу.

Статус TCP сокетів може

набувати наступних значень:

| CLOSED |

- Закритий. Порт не використовується. |

| LISTENING |

- Очікування вхідного повідомлення. |

| SYN_SENT |

- Cпробa встановити зв'язок. |

| SYN_RECEIVED |

- Початкова синхронізація при втсановленні з'єднання. |

| ESTABLISHED |

- З'єднання встановлено. |

| CLOSE_WAIT |

- Очікування дозволу на розрив з'єднання з боку віддаленого хосту. |

| FIN_WAIT_1 |

- Порт закритий. З'єднання розривається. |

| CLOSING |

- Очікування підтвердження від віддаленого хосту на розрив з'єднання. |

| LAST_ACK |

- Очікування запиту на розрив з'єднання, раніше надісланого віддаленому хосту. |

| FIN_WAIT_2 |

- Очікування запиту на розрив з'єднання від віддаленого хосту. |

| TIME_WAIT |

- Очікування, поки вийде time-out на отримання віддаленим хостом підтвердження на закриття

з'єднання. |

Ця утіліта може стати у пригоді для виявлення

"троянів" (backdoors). "Троян" - це утіліта віддаленого адміністрування хакерів,

яка дозволяє адмініструвати віддалені комп'ютери в мережі. Різниця між троянами та комерційним програмним

забезпеченням для адміністрування мереж полягає в їх прихованному встановленні і виконанні на Вашій машині.

Tакі програми скритно інсталюють себе на Вашу систему і працюють

без запитів та повідомлень. В більшості випадків в переліку задач Ви їх не знайдете.

Будучі проінстальованими на машину, трояни можуть робити все, що замислив їх автор.

Частіше за все трояни дозволяють контролювати заражені комп'ютери, зкачувати дані з них,

знищувати інформацію, тощо.

|

|

NetBIOS |

|

Утіліта NetBIOS відображає NetBIOS інформацію

мережевих інтерфейсів.

Ви маєте змогу ввести IP адресу або назву

віддаленого хоста (типу "123.23.21.12" або "www.uc.com"), або вказати

'*' для Вашої машини та визначити діапазон номерів мережевих

інтерфейсів (типу "0-3"). Якщо віддалена/Ваша машина підтримує NetBIOS

протокол, IP-Tools відобразить інформацію про мережеві інтерфейси, а саме:

MAC адресу, таблицю імен, кількість сессій, максимальний розмір пакету для сессій,

тощо.

|

|

NB Scanner |

|

Сканер видiлених ресурсів використовується для сканування діапазону або

списку

хостів та надає список видiлених ресурсів, таких як диски та прінтери на

кожній віддаленій системі.

Перед початком сканування утіліта NB Scanner

може:

- пінгувати хост

- визначити назву хоста по IP адресі

- робити спробу визначити операційну систему віддаленого хосту.

Отриману

інформацію можна експортувати в текстовий файл чи HTML звіт.

Приклад HTML звiту тут.

Опції

для цієї утіліти розташовані на сторiнцi NB Scanner в Options діалозі.

|

|

SNMP Scanner |

Simple Network Management Protocol - це стандартний протокол для обміну інформацією управління між

застосунками консолі управління та керованими сутностями (хостами, маршрутизаторами, мостами, концентраторами).

SNMP cканер дозволяє сканувати діапазон або список хостів, виконуючи запити Ping,

DNS та SNMP. Для кожного пристрою, який відповідає на SNMP, сканер відображає наступну інформацію:

| • Host | IP-адреса та, за необхідності, ім'я хоста. |

| • Status | Стан запиту. Якщо IP-Tools зміг отримати необхідну інформацію

від хоста, це поле показує час відповіді на SNMP-запит. В іншому випадку воно відображає коротке повідомлення про помилку,

що коротко описує причину відмови запиту. |

| • System ID | Enterprise OID або тип системи (наприклад, "Windows Workstation", "Windows Domain Controler" або "1.3.6.1.3.9999"). |

| • System description | Опис системи (це поле може містити інформацію про апаратне та програмне забезпечення, що працює на хості). |

| • UpTime | Представляє інтервал часу з часу останньої ініціалізації (запуску) хоста. |

| • Router | Показує "Так", якщо хост є маршрутизатором (пристрій, який пересилає IP-пакети). В іншому випадку показує "Ні". |

| • Інтерфейси | Кількість мережевих інтерфейсів на хості. |

| • TCP Curr/Max | Показує поточну кількість встановлених з'єднань TCP та максимальну кількість з'єднань TCP, яку може підтримувати хост. |

| • Community | Community який використовувався для зв'язку з хостом (ви можете налаштувати список, який

буде використовуватися для зв'язку з хостами; див. Community strings). |

Опційно ви можете налаштувати IP-Tools так, щоб він отримував додаткову інформацію; утиліта може запитати значення

будь-якого лічильника, який підтримує SNMP-агент. Див. "Запитати додаткову інформацію" (Request additional information)

опцію.

Засіб "Інформація про систему" (System Info) можна викликати з інструменту Сканер SNMP - просто виберіть виявлений хост з підтримкою SNMP та використовуйте пункт меню "Інформація про систему".

Звісно, сканер є багатопотоковим; він може одночасно перевіряти кілька хостів. Як завжди, інформацію, отриману

сканером, можна зберегти у звичайний текстовий файл або у вигляді звіту HTML (використовуйте пункти меню "Зберегти як текст" або "Зберегти як HTML").

Усі налаштування для цієї утиліти розташовані на сторінці "SNMP Сканер" у діалозі Опції.

|

|

Name Scanner |

|

Name Scanner використовується для сканування діапазону або списку

IP адрес та визначає назви хостів по їх IP адресам. Для визначення списку адрес для сканування виберіть сторінку

ScanList в Options діалозі.

|

|

Port Scanner |

|

Утіліта Port Scanner використовується для сканування діапазону або списку портів віддалених хостів, використовуючи TCP протокол, для визначення доступності сервісів на даній системі.

Серед особливостей утіліти:

- підтримка діапазону адрес, типу "126.128.12.1 - 126.128.15.254"

- підтримка списку адрес для сканування (для отримання більш докладної інформації див. розділ ScanList)

- можливість визначення назви хоста по його IP адресі перед скануванням його портів

- можливість пінгування хоста перед скануванням його портів

- можливість надсилання специфічних даних у відкритий порт на віддаленому хості

- можливість відображати відповідь віддаленої машини

Якщо від сервера отримано довгі або не-ascii дані, ви можете клацнути правою кнопкою миші в рядку відповіді та вибрати пункт "View as text/hex".

IP-Tools відкриє додаткове вікно та відобразить відповідь сервера в текстовому та шістнадцятковому форматах

Список портів для сканування повинен бути заданий до початку сканування. Є можливість зформувати розділений комами перелік портів або діапазон портів,

як "21, 25, 43-80, 110-139", або вибрати порти для сканування на сторінці Список Портів в Options діалозі.

Настройки для цієї утіліти розташовані на сторінці Port Scanner в Options діалозі.

|

|

UDP Scanner |

Утиліта UDP Scanner надає можливість сканувати служби на основі UDP (такі як TFTP, SNTP, Daytime, DNS і т.д.) по діапазоні або списку IP-адрес.

Ось список функцій утиліти UDP Scanner:

- підтримує діапазон адрес для сканування, наприклад "126.128.12.1 - 126.128.15.254";

- підтримує список адрес для сканування (докладніше див. розділ ScanList);

- може визначати ім'я хоста перед скануванням портів;

- може відправляти ping пакети хосту перед скануванням його портів;

- може відображати відповідь від служб віддаленої системи.

На відміну від TCP, UDP - це безз'єднановий протокол. Це означає, що ви не можете використовувати стандартний метод для встановлення

з'єднання між вашою та віддаленими системами, і ви не можете використовувати той самий алгоритм для перевірки різних служб UDP.

Більшість сканерів UDP, доступних в Інтернеті, намагаються ідентифікувати відкриті порти UDP, відправляючи

фальшивий пакет UDP та чекаючи на ICMP-повідомлення 'PORT UNREACHABLE'. Якщо ICMP-пакет не буде отримано,

сканер вважає, що порт UDP працює. Цей метод простий, але ненадійний:

| 1) | Не кожна ОС надсилає відповідь ICMP клієнту, якщо є спроба підключитися до UDP-порта, на якому немає служби, яка слухає його. |

| 2) | Навіть якщо ОС, в стандартній конфігурації, відправляє відповідь ICMP, деяке антивірусне/брандмауерне програмне забезпечення змінить поведінку системи і не відправить жодної відповіді. |

| 3) | Навіть якщо віддалена система відправить відповідь ICMP, деякі маршрутизатори та брандмауери між вашою та віддаленою системою можуть відкинути цей пакет ICMP. |

Тому IP-Tools використовує інший спосіб перевірки служб UDP. Для кожної служби UDP ви можете вказати дані для

відправки та умову, яка описує, яка відповідь є правильною відповіддю від служби.

Наприклад: щоб перевірити службу TFTP, заповніть параметри наступними значеннями:

- Порт: 69

- Фільтр: будь-яка відповідь

- Пакет для відправки: %00%01filename%00%00netascii%00

де filename - це назва файлу на сервері. Ми рекомендуємо вказати неправильне (фіктивне) ім'я файлу.

У цьому випадку сервер не розпочне передачу файлу, і ви уникнете непотрібного мережевого трафіку.

Коли ви запускаєте утиліту, IP-Tools відправлятиме пакети UDP (використовуючи різні дані для різних служб) до кожного

хоста зі списку і відображатиме список служб, для яких отримано відповідь.

Це дозволяє:

| 1) | перевіряти доступність служб UDP надійніше; |

| 2) | IP-Tools може відображати відповідь від служби (у текстовому та шістнадцятковому режимах), що корисно при перевірці правильності роботи служби; |

| 3) | для різних служб можна використовувати різні умови фільтрації. IP-Tools буде перевіряти відповідь від хостів і відображати лише ті служби, які задовольняють умовам фільтрації. |

IP-Tools містить заздалегідь налаштований список популярних служб UDP (Echo, Daytime, Chargen, Time, DNS, TFTP, NTP,

SNMP, ін.). Ви можете змінювати параметри перевірок та додавати перевірки для інших служб UDP.

Для отримання додаткової інформації щодо параметрів UDP Scanner, див. розділ "Опції

-> UDP Scanner" цього документа.

|

|

Ping Scanner |

Утіліта Ping Scanner перевіряє з'єднання з віддаленими машинами посилаючи ICMP (Internet Control Message Protocol) або RMCP (Remote Management Control Protocol)

ехо-пакети та очікуючи на ехо пакети-відповіді.

Ви маєте можливість пропінгувати один комп'ютер, пропінгувати комп'ютери з діапазону IP адрес або пропінгувати всі комп'ютери зі списку (ScanList).

Параметри пінгування (такі як розмір пакету, час очікування відповіді, кількість пакетів, час життя (TTL) пакетів) можна змінити на сторінці Ping/Trace

в Options діалозі.

RMCP ping

На відміну від ICMP ping цей режим дозволяє перевірити навіть вимкнені сервери. Цільовий порт можна змінити у вікні "Options".

Примітка: не кожен сервер підтримує протоколи RMCP та IPMI.

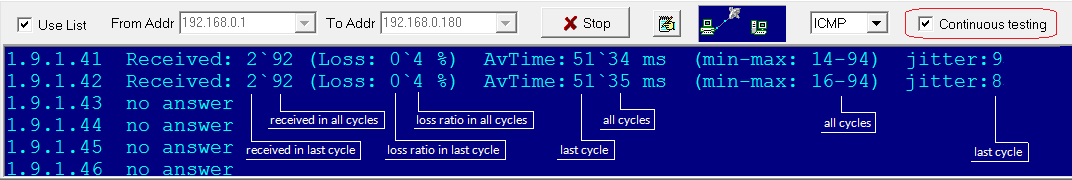

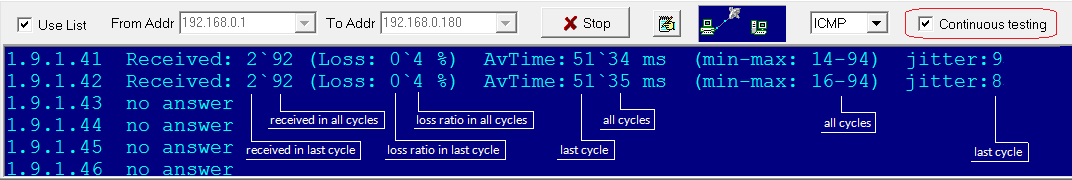

Continuous Testing mode

Ця опція вказує IP-Tools повторювати тестування знову і знову, доки ви не натиснете кнопку Stop. Сканер збирає статистику, показує дані, пов’язані

з останніми перевірками та сукупними лічильниками: кількість отриманих пакетів, коефіцієнт втрат, середній час відповіді, мінімальний і максимальний час відповіді, джиттер.

Джиттер - величина зміни часу відгуку, розрахована за такою формулою: Jitter = SquareRoot( SumOf((ReplyTime[i] - AverageReply)^2) / (ReceivedPacketCount-1) )

|

|

Trace |

|

Утіліта Trace визначає маршрут до віддаленого хосту в мережі.

Ця утіліта дозволяє Вам побачити маршрут, за яким проходять пакети від Вашої

машини до визначеного хоста в Internet (Intranel, LAN). Вона також відображає

час передачi пакету вiд вузла до вузла. Присутня можливість визначення параметрів утіліти Trace, таких як час очікування,

кількість пакетів, час життя TTL пакетів, максимальну кількість хопів (hops) на

сторінці Ping/Trace в Options

діалозі.

Як працює утіліта Trace?

Програма визначає маршрут посилаючи

на віддалену машину ICMP ехо-пакети з різними значеннями TTL. Кожний маршрутизатор

впродовж шляху повинен зменшити TTL пакету на 1. Коли TTL пакету досягає 0, то

маршрутизатор вiдсилає ІCMP повідомлення Time Exceeded.

Утіліта Trace визначає маршрут посиланням першого пакету, TTL якого дорівнює 1,

і збільшує TTL кожного наступног пакету на 1 поки не прийде відповідь від цільової машини

або не досягнеться максимальна кількість TTL. Маршрут визначається перевіркою

ІCMP повідомлення Time Exceeded від проміжних хостів. Деякі хости знищують пакети з вичерпаним TTL,

i залишаються непомітним для трасування.

|

|

WhoIs |

|

Утіліта WhoIs отримує інформацію про Internet хост

чи домен від NIC (Network Information Center). Відображається інформація

про власника імені домена, адміністративні і технічні контакти та іншу

відповідну інформацію.

IP-Tools має власний список WhoIs серверів

для всіх доменів верхнього рівня. Ви маєте змогу створити власний список

на сторінці WhoIs

в Options діалозі, і записи цього списку будуть мати пріоритет над

записами вбудованого списку.

Ви могли би прийняти участь в процессі створення

списку WhoIs серверів. Якщо ви надішлете нам свій список, то він буде доданий до

списку інших користувачів, і у модифікованому вигляді буде надісланий до Вас.

Щоб запустити цей процесс, необхідно натиснути кнопку "Update" на сторiнцi WhoIs Options діалогу.

|

|

Finger |

|

Утіліта Finger виводить інформацію про користувача (користувачів) на

визначеному хості, якщо на цій машині запущений Finger сервіс. Інформація, яка надається

Finger сервером, залежить від конфігурації цього сервера. Ця інформація часто містить ID та

ім'я користувача, домашній каталог, час входу в систему, час останнього отримання пошти,

час останнього читання пошти, тощо.

Формат

запиту :

user@host.domain - отримати інформацію про конкретного користувача

host.domain - отримати інформацію

про хост.

|

|

NS LookUp |

|

По замовчуванню, утіліта NS Lookup використовує Windows API

та Ваш DNS сервер для визначення ІР адреси хоста по назві та навпаки.

Відображається назва хоста, IP адреса, аліас (якщо існує).

При виборі опції "Advanced Name Server Lookup" Ви перетворюєте

NS Lookup в гнучку утіліту адміністратора. В цьому випадку Ви можете встановити наступні параметри:

- Адреса DNS сервера

- Номер порту та протокол (TCP або UDP)

- Інтервал очікування та кількість повторів

- Тип запиту (A, ANY, CNAME, HINFO, MX, NS, PTR, SOA, TXT, SPF або AAAA)

- Дозволити або заборонити рекурсію

- Режим виводу (Full, Medium, або Compact)

IP-Tools підтримує наступні типи запитів:

- A - IPv4 (IP version 4) address of the host

- NS - authoritative name server

- MD - mail destination

- MF - mail forwarder

- CNAME - canonical name for an alias

- SOA - marks the start of a zone of authority

- MB - mailbox domain name

- MG - mail group member

- MR - mail rename domain name

- WKS - well known service description

- PTR - domain name pointer

- HINFO - host information

- MINFO - mailbox or mail list information

- MX - mail exchange

- TXT - text strings

- SPF - Sender Policy Framework

- AAAA - IPv6 (IP version 6) address of the host

|

|

Get Time |

|

Утіліта "Get Time" використовує Time Protocol для отримання

точного часу від time-серверів та синхронізації таймеру Вашої машини з

часом time-серверів.

Ця утіліта може використовуватись як в ручному режимі,

(кнопка Get Time для отримання точного часу та кнопки Synchronize для синхронізації таймеру Вашої машини),

так і в автоматичному: IP-Tools отримує точний час і проводить сінхронізацію в автоматичному режимі.

Для синзронiзацii часу в автоматичному режимi IP-Tools необхідно запустити с наступними параметрами командного рядка:

> ip_tools.exe

/SetTime RetriesNumber TimeServer1

[AlternativeTimeServer2 [AlternativeTimeServer3

[...]]

де:

RetriesNumber - максимальна кількість

спроб з'єднатися з серверам точного часу (діапазон:

1..255)

TimeServer1 .. AlternativeTimeServerN -

адреси серверів точного часу

IP-Tools робить спробу з'єднатися і отримати час з

сервера TimeServer1. Якщо спроба вдала, то програма отримує час з сервера, встановлює

цей час (+GMT) на Вашій машині і закінчує роботу. Якщо програма не може встановити

з'єднання з TimeServer1, вона намагається встановити з'єднання з AlternativeTimeServer2 і т.д.

Після невдалої спроби отримати час з останнього сервера в переліку, IP-Tools

повертається до TimeServer1. IP-Tools може повторювати цей процес

RetriesNumber кількість разів.

Приклад :> ip_tools.exe /SetTime

2 192.43.244.18

augean.eleceng.adelaide.edu.au

|

|

Telnet |

|

Telnet кліент - це програма емуляції терміналу для TCP/IP

мереж (таких як Internet), яка дозволяє Вам під'єднатися до сервера

з віддаленого комп'ютера. Ви маєте змогу вводити команди через вікно Telnet

і вони будуть виконуватися так, як би Ви їх ввели безпосередньо з консолі сервера.

Ця сторінка має два вікна. Нижнє вікно не спроможне обробляти ESC послідовності, але запам'ятовує всі отримані

дані і виконує функції, аналогічні функціям log-файла. Верхнє вікно використовує термінал telnet-клієнта,

який обробляє ESC послідовності.

|

|

HTTP |

Утиліта HTTP дозволяє виконувати HTTP-запити та перевіряти відповідь від серверів HTTP. Чому ця утиліта може бути

корисною для вас, якщо у вас вже є веб-браузер? Є кілька причин:

| 1) | Утиліта HTTP може відображати повну інформацію заголовка (код відповіді HTTP,

cookies, ім'я та версія веб-сервера і т.д.), яку основні веб-браузери забувають показати вам, коли ви натискате "переглянути код". |

| 2) | Ви можете швидко змінювати параметри HTTP-запиту (наприклад, дані

POST, ім'я користувача, проксі-сервер і т.д.) та перевіряти свій CGI-скрипт у різних режимах. Наприклад, ви можете

виконати HTTP-запит, використовуючи різні значення параметра Agent, та перевірити, як сервер реагує на різні веб-браузери. |

| 3) | Ця утиліта може безпечно отримувати лише текстову частину веб-сторінки,

не приймаючи cookies або запускаючи будь-які скрипти. Вона не буде відображати зображення чи викидати вікна з

рекламою також. Ви можете зняти позначку з опції "Відображати HTTP-заголовок та теги HTML"

(Display HTTP header and HTML tags) та швидко переглянути текст, який містить сторінка HTML. |

Щоб запустити утиліту, просто введіть URL, який ви хочете перевірити, в поле "URL" і натисніть кнопку "Старт". Щоб змінити

параметри HTTP-запиту (такі як метод запиту, ім'я користувача, пароль, проксі-сервер і т.д.), виберіть

Опції в контекстному (або основному) меню.

Контекстне меню для утиліти HTTP також містить наступні пункти:

| Зберегти як HTML | - | зберігає дані, отримані в останньому

запиті (IP-Tools збереже повністю сторінку HTML, незалежно від опції

"Відображати HTTP-заголовок та теги HTML") |

| Зберегти як текст | - | зберігає вміст вікна виводу в текстовий файл |

| Очистити | - | очищає вікно виводу |

| Копіювати | - | копіює вибраний текст у буфер обміну |

| Вибрати все | - | вибирає весь текст у вікні виводу |

| Запустити браузер | - | запускає встановлений на вашій системі браузер і відкриває URL, вказаний в полі "URL" |

|

| IP Monitor |

|

IP-Monitor відображає у реальному масштабі часу графіки

кількості вхідних, вихідних, помилкових пакетів для протоколів ТСР,

UDP, ICMP.

- TCP In

- Загальна кількість отриманих пакетів, з помилковими включно.

Ця кількість містить тільки пакети отримані в поточній сессії.

- TCP Out

- Загальна кількість відісланих пакетів за поточну сессію, але без транзитних пакетів.

- UDP In

- Загальна кількість UDP датаграм, отриманих користувачем.

- UDP Out

- Загальна кількість відісланих UDP датаграм.

- UDP Error

- Загальна кількість отриманих UDP датаграм, для яких цільові порти яких не прослуховуються.

+

Кількість UDP датаграм, які не можуть буди доставлені в цільовий порт з інших причин.

- ICMP In

- Загальна кількість отриманих ICMP повідомлень (з помилковими включно).

- ICMP Out

- Загальна кількість відісланих ICMP повідомлень (з помилковими включно).

- ICMP Error

- Кількість отриманих ICMP повідомлень, помічених як ті, що містять помилки

(неправильна ICMP контрольна сума, хибна довжина, тощо).

+ Кількість отриманих ICMP повідомлень, які не були відправлені

з різних причин, таких як малий розмір буферу.

|

|

Host Monitor |

|

Утіліта Host Monitor проводить моніторінг статусу вибраних хостів.

Програма перевiряе зв'язок з компютерами надсилаючи ICMP ехо-пакети на кожен комп'ютер зі списку.

Для кожного серверу що тестуеться Ви можете задати наступнi параметри: им'я чи адрес сервера, коментар, iнтервали часу через якi необхiдно

тестувати сервер, timeout i число ping пакетiв (програма мiняе статус тесту на "No answer" якщо сервер не вiдповiв на жоден запит).

Деякi нотатки щодо параметру теста "Host": тут Ви повиннi вказати iм'я (наприклад www.yahoo.com) або IP адрес серверу (наприклад 204.71.200.68)

який Ви хочете монiторити. Також Ви можете задати IPv6 адрес (наприклад fe80::370:ff56:fed5:22).

Якщо Ви вказали iм'я серверу то Ви також можете вибрати версiю IP протоколу:

- Default

- IP version 4

- IP version 6

Якщо Ви вкажете "Default" версiю IP протоколу, Host Monitor спробуе визначити IP адрес серверу використовуючи IPv4 протокол.

Якщо сервер недоступний по IPv4 то программа спробуе визначити адрес використовуючи IP протокол версii 6.

Якщо ж Ви вибрали "IP version 4" (чи "IP version 6") опцiю то IP-Tools буде використовувати тiлько вказанний протокол.

Note: IP-Tools пiддримуе IPv6 протокол на Windows XP SP2, Windows 2003, Windows Vista та Windows Server 2008.

На Windows NT 4.0 i Windows 2000 пiддримуеться тiльки IPv4. Ви можете скористуватись Local Info -> Winsock утилiтою для того щоб

перевiрити чи Ваша система пiдтримуе IPv6 чи нi.

Доречi, замiсть одного IP адресу Ви можете вказати дiапазон IPv4 адресiв (наприклад 10.10.1.100 – 10.10.1.254).

В такому випадку программа створить окремий тест для кажного адресу з заданного дiапазону.

При зміні статусу хоста,

програма може програти звуковий файл і записати інформацію про цю подію в log-файл

як в текстовому вигляді, так і у вигляді HTML.

Також, для кожного хоста Ви маєте

змогу визначити команду на виконання зовнішньої програми. IP-Tools виконає цю команду,

коли хост змінить статус з "dead" на "alive" або з "alive" to "dead".

В синтаксисі цієї команди

можуть бути використані шаблони:

%DateTime% - IP-Tools замінить шаблон на поточні дату&час

%HostName% - IP-Tools замінить шаблон на назву хоста

%HostComment% - коментар заданий для хоста

Каталог "SAMPLES\" містить два приклади використання зовнішніх програм

:

- програма "message.exe" виводить діалогове вікно з текстом (який передається через командну стрічку)

- програма "sendmail.exe" -

простий постер, який може автоматично відправляти листи (параметри візначаються в командній стрічці)

Наприклад, командна стрічка може мати наступний вигляд: "samples\sendmail.exe To=admin@firm.com "Subject=%datetime%

host %hostname% is Dead" StartAfterLoad"

|

Якщо ви потребуєте швидкої та потужної програми для моніторингу мережевих маршрутизаторів, комп'ютерів, сервісів та ресурсів,

спробуйте Advanced Host Monitor. Ця відзначена нагородами програма

має бiльше 140 методiв тестування, 36 медодiв для повiдомлення про проблему (i навiть для виправлення проблеми),

пiдтримуе різнi форматами log-файлів (DBF, Text, HTML, ODBC), має вбудовані Network Discovery, Replicator, Report Manager,

and LogAnalyzer і може бути легко пристосована до Ваших потреб.

Advanced Host Monitor надае можливiсть монiторингу вiддалених мереж, також пакет включае агенти для монiторингу

Linux, FreeBSD, Solaris, NetBSD, OpenBSD и AIX систем.

Якщо ви потребуєте швидкої та потужної програми для моніторингу мережевих маршрутизаторів, комп'ютерів, сервісів та ресурсів,

спробуйте Advanced Host Monitor. Ця відзначена нагородами програма

має бiльше 140 методiв тестування, 36 медодiв для повiдомлення про проблему (i навiть для виправлення проблеми),

пiдтримуе різнi форматами log-файлів (DBF, Text, HTML, ODBC), має вбудовані Network Discovery, Replicator, Report Manager,

and LogAnalyzer і може бути легко пристосована до Ваших потреб.

Advanced Host Monitor надае можливiсть монiторингу вiддалених мереж, також пакет включае агенти для монiторингу

Linux, FreeBSD, Solaris, NetBSD, OpenBSD и AIX систем.

|

|

|

Trap Watcher |

Утиліта Trap Watcher дозволяє отримувати повідомлення SNMP Trap - непопереджені повідомлення від пристрою (такого як маршрутизатор,

сервер) до консолі SNMP. Trap-повідомлення можуть вказувати на умови увімкнення або вимкнення ланки, перевищення температурних

порогів, високий трафік тощо. Trap-повідомлення надають негайне сповіщення про подію, яку інакше можна було б виявити тільки під час

випадкового періодичного опитування.

Утиліта Trap Watcher надає можливість отримувати повідомлення SNMP Trap. Вона відображає інформацію про Trap, записує інформацію

про всі або деякі певні повідомлення в журнальні файли, а також може запускає додатки сторонніх

виробників у відповідь на всі чи певні повідомлення, інше.

Trap Watcher відображає наступну інформацію про кожне повідомлення Trap:

| • Date | Відображає локальну дату та час отримання повідомлення |

| • Source host | Показує IP-адресу хоста, який відправив повідомлення |

| • Trap type |

Представляє собою тип Trap повідомлення. Надає інформацію про загальний тип та номер, специфічний для підприємства. Загальний тип може бути одним із наступних:

Cold Start, Warm Start, Link Down, Link Up, Auth Failure, EGP Loss, Specific.

- Cold Start - відправник реініціюється, і його конфігурація може змінитися

- Warm Start - відправник реініціюється, але його конфігурація не зміниться

- Link Down - відмова в одному з ланок агента

- Link Up - одна з ланок агента знову активна

- Auth Failure - агент отримав протокольне повідомлення неправильно аутентифіковане

- EGP Loss - втрата сусідського пристрою протоколу зовнішньої шлюзової мережі

- Specific - Trap ідентифікований як не один з основних Trap

Номер, специфічний для підприємства, застосовується лише в разі загального типу Trap, який є специфічним для підприємства, в іншому випадку номер, специфічний для підприємства, дорівнює 0

|

| • Enterprise | Поле містить ідентифікатор об'екту, який вказуе на пристрій, що відправив Trap повідомлення |

| • OID | Ім'я змінної (OID) |

| • Value | Значення змінної |

Клацнувши на заголовок стовпця "Date", ви можете змінити режим сортування повідомлень; новіші повідомлення можуть з'являтися у верхній або нижній частині списку.

У діалозі Опції ви можете вказати загальні налаштування Trap Watcher та надати

спеціальні інструкції для обробки всіх або деяких повідомлень. Наприклад, ви можете

реєструвати всі повідомлення, але надсилати електронний лист лише тоді, коли отримано повідомлення від конкретного пристрою.

Або ви можете відображати всі повідомлення на екрані, але реєструвати лише повідомлення [Link Down] та [Link Up], тощо.

|

| System Info |

Інструмент System Info використовує різні протоколи для збору даних і показує інформацію, пов’язану з вибраним віддаленим хостом.

System Info може показувати

- час роботи системи, версія ОС, збірка;

- диск, використання пам'яті в системах Windows;

- використання диска, пам'яті та завантаження системи в системах Unix;

- використання пам'яті та навантаження системи на деяких маршрутизаторах Cisco;

- мережеві інтерфейси на різних мережевих пристроях (включаючи системи Windows і Unix, маршрутизатори тощо);

- відкриті TCP-порти та встановлені TCP-з’єднання;

- запуск процесів у системах Windows і Unix;

- встановлене програмне забезпечення в системах Windows і Unix;

Інструмент System Info можна викликати з інструменту SNMP Scanner — просто виберіть знайдений хост із підтримкою SNMP і натисніть пункт спливаючого меню System Info.

Також ви можете скористатися головним меню Tools -> System info, у цьому випадку вам потрібно надати цільове ім’я хоста або IP-адресу, версію протоколу SNMP і community.

Примітка. Інструменти SNMP Scanner і System Info зберігають список виявлених пристроїв, тож ви можете вибрати цільовий хост зі спадного списку, у цьому випадку поля, пов’язані з SNMP, будуть встановлені автоматично.

|